| 主机参考:VPS测评参考推荐/专注分享VPS服务器优惠信息!若您是商家可以在本站进行投稿,查看详情!此外我们还提供软文收录、PayPal代付、广告赞助等服务,查看详情! |

| 我们发布的部分优惠活动文章可能存在时效性,购买时建议在本站搜索商家名称可查看相关文章充分了解该商家!若非中文页面可使用Edge浏览器同步翻译!PayPal代付/收录合作 |

主机参考最新消息:Apache Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。该漏洞由奇安信CERT于近日检测到,鉴于此漏洞危害大,利用门槛极低,主机参考建议用户尽快参考缓解方案,防止漏洞攻击。

近日,奇安信CERT在Apache Log4j中检测到一个任意代码执行漏洞。经分析,该组件存在Java JNDI注入漏洞。当程序记录用户输入的数据时,可以触发此漏洞。成功利用此漏洞可在目标服务器中使用。对其执行任意代码。

经奇安信CERT验证,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等多个组件和大型应用受到影响。鉴于该漏洞危害巨大,利用门槛极低,奇安信CERT建议用户尽快参考缓解措施。该程序可防止漏洞攻击。

当前漏洞状态

| 细节是否公开 | PoC状态 | EXP状态 | 在野利用 |

| 已公开 | 已公开 | 已公开 | 已发现 |

漏洞描述

近日,奇安信CERT在Apache Log4j中检测到一个任意代码执行漏洞。经分析,该组件存在Java JNDI注入漏洞。当程序记录用户输入的数据时,可以触发此漏洞。成功利用此漏洞可在目标服务器中使用。对其执行任意代码。

经奇安信CERT验证,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等多个组件和大型应用受到影响。鉴于该漏洞危害巨大,利用门槛极低,奇安信CERT建议用户尽快参考缓解措施。该程序可防止漏洞攻击。

Apache Log4j 中的任意代码执行漏洞

| 漏洞名称 | Apache Log4j 任意代码执行漏洞 | ||||

| 漏洞类型 | 代码执行 | 风险等级 | 紧急 | 漏洞ID | 暂无 |

| 公开状态 | 已发现 | 在野利用 | 已发现 | ||

| 漏洞描述 | Apache Log4j 是 Apache 的一个开源项目,通过定义每一条日志信息的级别,能够更加细致地控制日志生成过程。经过分析,Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。 | ||||

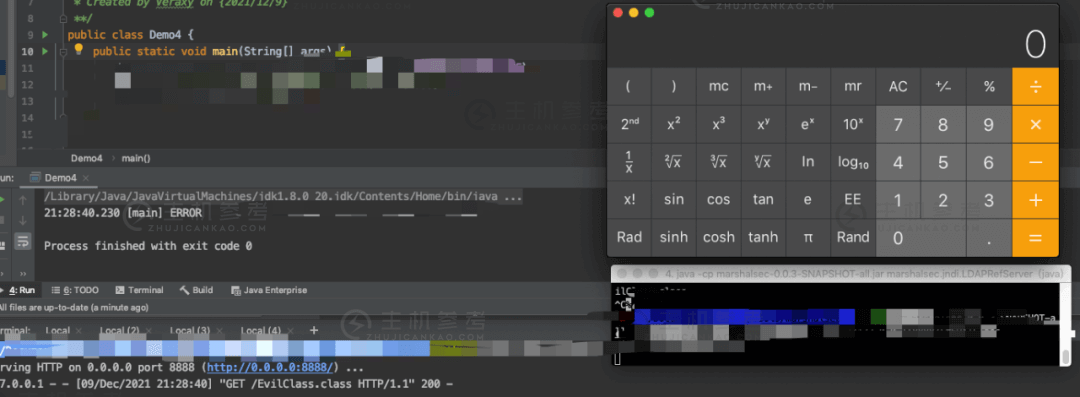

奇安信 CERT 第一时间分析并复现了该漏洞,复现截图如下:

风险等级

干鑫的CERT风险评级为:严重

风险等级:蓝色(一般事件)

影响范围

Apache Log4j 2.x <= 2.14.1

处置建议

1.升级到最新版本:

修复后请联系厂家获取正式版:

https://github.com/apache/logging-log4j2

官方修复码已找到,尚未正式发布:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc1 或采用奇安信产品方案保护此漏洞。

2.缓解措施:

(1).jvm 参数 -Dlog4j2.formatMsgNoLookups=true

(2).log4j2.formatMsgNoLookups=True

(3).系统环境变量FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS设置为true

这几篇文章你可能也喜欢:

- 暂无相关推荐文章

本文由主机参考刊发,转载请注明:安全通告:Apache Log4j任意代码执行漏洞安全风险通告,利用此漏洞可以在目标服务器上执行任意代码 https://zhujicankao.com/65768.html

主机参考

主机参考

评论前必须登录!

注册